Не работает Вебвизор на сайте Битрикс

На днях случайно столкнулся с такой проблемой, поскольку мы стараемся оптимально настроить хостинг под требования битрикс.

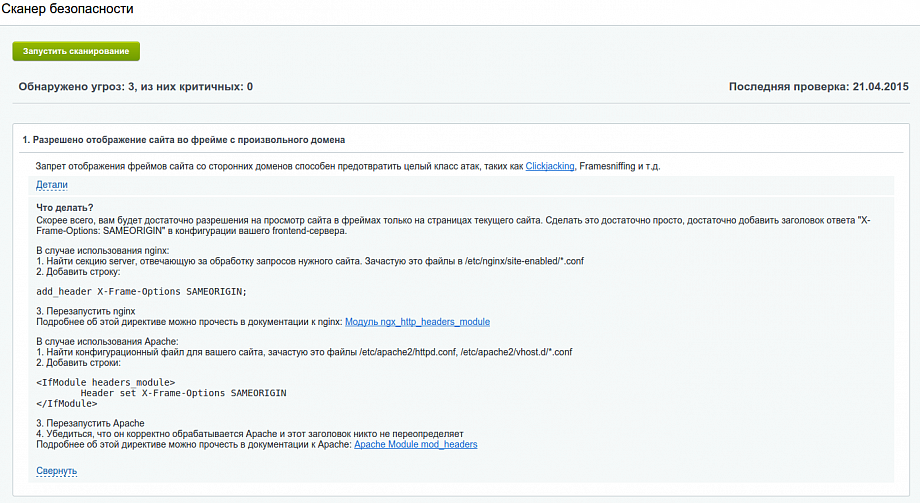

Она из угроз «Сканера безопасности»: «Разрешено отображение сайта во фрейме с произвольного домена»

Для устранения угрозы битрикс рекомендует:

<IfModule headers_module> Header set X-Content-Type-Options nosniff Header set X-Frame-Options SAMEORIGIN </IfModule>

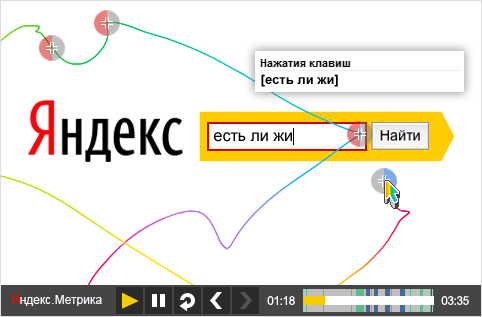

Что вполне логично с точки зрения безопасности, но отключает возможность работы вебвизора. Конечно данные в нем собираются валидно, просто нет возможности их просмотреть.

Сразу на ум приходит несколько вариантов решения.

1. Использовать инструмент битрикс Настройки/Проактивная защита/Защита от фреймов/Исключения исключив требуемый нам раздел, но мало вероятно что данное решение может подойти.

2. Можно использовать исключение.

Frame-Options: Allow-From HOSTNAME

3. Воспользоваться спорным вариантом:

php if (strpos($_SERVER['HTTP_REFERER'],'http://metrika.yandex') === false) header('X-Frame-Options:Sameorigin');

Но у всех вариантов есть один изъян. Любое из исключений можно легко подделать, фактически сводя всю идею в ноль.

Для разъяснения ситуации мы обратились в поддержку битрикс, с просьбой указать как именно требуется поступить в данной ситуации.

Ответ 1с-битрикс был лаконичен и прост.

Добрый день!Нет смысла в «set X-Frame-Options SAMEORIGIN», если он работает по какому-то условию, все эти условия можно создать искусственно. В Вашем случает нужно определиться, либо безопасность, либо Яндекс, т. к. он как раз использует то, от чего рекомендуется защищаться.

С уважением, старший специалист техподдержки Митрофанов Михаил

Так что у вас остается только два варианта:

- Не включать Header set X-Frame-Options SAMEORIGIN просто пропуская этот чек в «сканере безопасности»

- Отказ от вебвизора

Оставить комментарий

Комментарии (7)