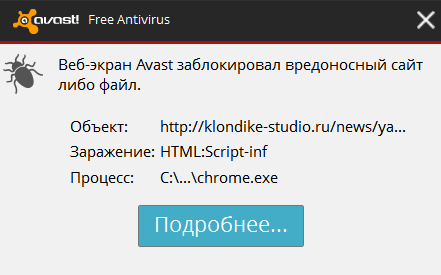

Антивирус Avast заблокировал сайт klondike-studio.ru из-за ошибки HTML:Script-inf

Придя утром на работу, первым делом хотел зайти на сайт нашей студии, проверить всё ли работает и полюбоваться на новый дизайн :) Но меня ожидал неприятный сюрприз — антивирус Avast заблокировал сайт из-за подозрения на вредоносный скрипт по причине HTML:Script-inf!

Вчера вечером сайт работал в штатном режиме, не было никаких блокировок. Что же случилось за ночь? Администраторская панель работала и не блокировалась. Это говорило о том, что именно в публичной части антивирусу что-то не нравится. Полез искать решение в интернете и нашел, что в 2011 году был баг, из-за которого Avast все сайты считал вредоносными. Но ту ошибку давно исправили, да и на другие сайты Avast у меня не ругался. Ещё полазив по интернету, понял, что информации про HTML:Script-inf довольно мало, а про решение этой ошибки ещё меньше.

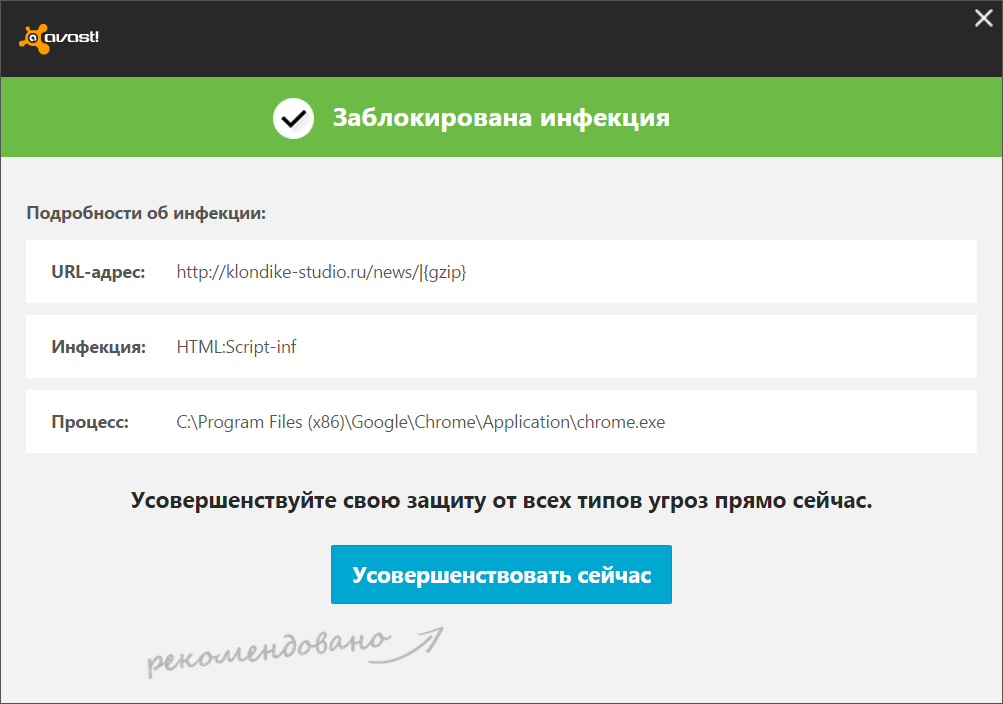

HTML:Script-inf:

Если на сайте находится вредоносный скрипт, он распознаётся и регистрируется как HTML:Script-inf. Инфекция может быть результатом взлома сервера. Закодированный код на веб-сайте может быть детектирован, так как кодировка распознаётся как подозрительный файл.

«Взлом сервера? Очень пугающе» — подумал я и начал искать решение проблемы с удвоенной скоростью :) Но все решения были мягко говоря «так себе». Кто-то советовал исправить права на папки и файлы с 777 на стандартные 755 и 644, кто-то советовал установить непонятные утилиты, которые, скорее всего, сами были напичканы вирусами. В самой свежей теме на официальном форуме советовали обратится в техподдержку антивируса. Вообщем, никакого конкретного решения я не нашел, и пришлось разбираться самому. Первым делом запустил сканирование сайта с помощью утилиты Ai-bolit. Она выручала не раз и хорошо себя зарекомендовала. Пока программа искала подозрительные файлы на сервере, проверил сайт с помощью онлайн-сервисов virustotal.com и drweb.ru. Они ничего не нашли, и тогда я отключил веб-экран антивируса и попытался найти подозрительные скрипты и ссылки «ручками» в исходном коде страницы. Ничего подозрительного я не нашёл, и далее с помощью команды

find . -newermt "Sep 04" -print

получил список файлов, которые были созданы или изменены на сервере со вчерашнего дня. В них также не было ничего вредоносного... Тем временем Ai-bolit выдал отчет о найденных ошибках, но, проанализировав список, я не нашёл подозрительного кода. Большинство ошибок было связано с кодированием кода с помощью функций gzuncompress и base64_decode, которые используются в ядре Битрикса. Вообщем, ничего вредоносного найти не удалось, и, тогда, я начал искать ошибку дедовским методом «в лоб»: полностью закомментировал код и начал расскомменчивать его по частям. После нескольких минут поиска было выявлено, что сайт блокируется при подключении плагина подсветки синтаксиса code-prettify:

<script src="https://cdn.rawgit.соm/google/code-prettify/master/loader/run_prettify.js"></script>

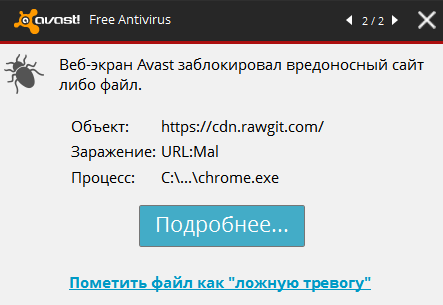

Ввел этот адрес в строку браузера и получил блокировку от антивируса с ошибкой URL:Mal.

На официальном форуме нашёл следующую информацию:

URL: mal — не вирус! Это сообщение антивируса, что данный веб-адрес (URL) заблокирован, потому что числится в его базе данных как вредоносный (malicious).

Теперь все встало на свои места. Rawgit.соm — это хранилище файлов GitHub и, видимо, Avast нашёл в этом хранилище вирус и пометил URL-сайта как нежелательный. В итоге, я скачал все файлы плагина code-prettify к себе на сервер и теперь они подключаются как локальные скрипты. Также просканировал сайты текущих проектов студии на подключение файлов с rawgit.соm.

В этой статье в домене rawgit.соm буквы «с» и «о» заменены на русские, так как антивирус блокирует страницу, даже находя этот домен в обычном тексте :)

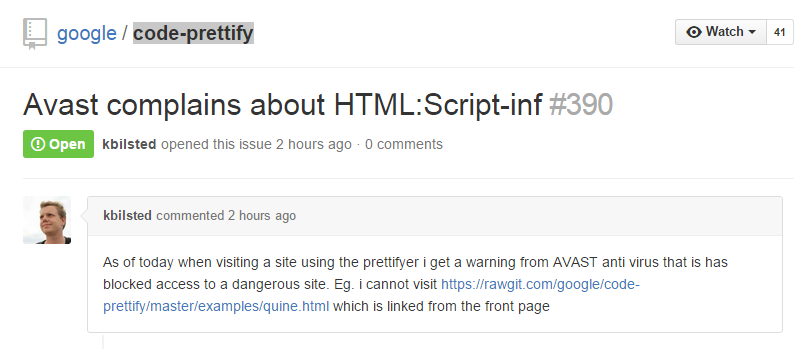

UPD: Оказалось, что не у одного меня возникла такая проблема. В официальном GitHab’е плагина уже стоит вопрос об этой ошибке:

Оставить комментарий

Комментарии (1)